Ieder Europees bedrijf, groot of klein, dat ‘essentiële activiteiten’ uitvoert of zakendoet met een ‘essentieel’ bedrijf valt per 2023 onder nieuwe ‘cyber security’-richtlijnen. Een hoop Nederlandse mkb-bedrijven zullen volgend jaar ineens niet meer aan Europese wetgeving voldoen. Waar moet je straks allemaal aan voldoen? Hier lees je hoe het zit.

Cyberaanvallen richtten in 2021 wereldwijd voor bijna $7 miljard aan schade aan, zo rapporteerde de FBI in maart. Deze cijfers zijn alleen gebaseerd op daadwerkelijk gemelde gevallen van cybercriminaliteit: de daadwerkelijke schade valt nog hoger uit. Online aanvallen met soms desastreuse gevolgen hebben we ook in Nederland gezien, met onder meer de aanvallen op de Universiteit Maastricht en gemeente Hof van Twente.

Europese richtlijnen voor ‘cyber security’

Met de introductie van nieuwe Europese cyber security-richtlijnen, genaamd NIS2, wil de Europese Unie bedrijven daarom dwingen hun cybersecurity op orde te brengen. Het doel: voorkomen dat cyberaanvallen in de toekomst de gehele maatschappij of delen ervan kunnen ontwrichten. Dat die dreiging serieus is, zien we momenteel in onze eigen Europese achtertuin: Russische hackers blijken al sinds het begin van de invasie in Oekraïne druk bezig met cyberaanvallen op Westerse doelwitten.

NIS2 heeft impact op groot en klein

NIS2 is de opvolger van NIS (Network and Information Systems, of in het Nederlands: netwerk- en informatiebeveiliging, NIB), de huidige cyber security-richtlijn. Nog nooit van gehoord? Logisch, want de toepassing van NIS beperkt zich tot grote ondernemingen in vitale sectoren, zoals elektriciteitsbedrijven, drinkwatervoorzieningen en telecombedrijven. NIS2 gaat echter meer – véél meer – impact op het bedrijfsleven hebben dan zijn voorganger, want het gaat voor meer sectoren gelden. Oók voor het mkb en dus niet meer alleen voor grote ondernemingen. In de komende periode zal daarom elk Nederlands bedrijf een serieuze inschatting moeten maken of NIS2 van toepassing is en de nodige cyber security-maatregelen nemen. Het niet naleven betekent namelijk een risico op een forse boete.

Waarom NIS2 wél in boetes zal resulteren

De laatste impactvolle wijziging in Europese regelgeving waarbij omvangrijke boetes in het vooruitzicht werden gesteld betrof de inwerkingtreding van de AVG (GDPR). Daar valt het aantal daadwerkelijk opgelegde boetes echter alleszins mee: medio 2021 stond de teller na drie jaar GDPR op ruim 600 opgelegde boetes, waarvan slechts twaalf in Nederland. Wel neemt het aantal boetes elk jaar toe, alsof de autoriteiten een aanloopperiode nodig hadden.

Toch is het onverstandig om de komst van NIS2, met die AVG-cijfers in het achterhoofd, laconiek tegemoet te zien. In de eerste plaats omdat de Europese Commissie een ander sanctiebeleid voor ogen heeft ten aanzien van NIS2 vergeleken met de GDPR.

Handhaving van de GDPR gebeurt op basis van een ex post-sanctiebeleid, wat inhoudt dat er pas controles volgen bij een bedrijf of instelling als er serieuze aanleiding is om te verwachten dat er inderdaad een datalek wordt aangetroffen. NIS2 wordt straks gehandhaafd op basis van een ex ante-sanctiebeleid: een proactief beleid waarbij controles steekproefsgewijs worden uitgevoerd en niet noodzakelijkerwijs als reactie op een klacht of incident. Meer informatie over het sanctiebeleid lees je in dit juridisch-wetenschappelijke onderzoek naar de impact van NIS2 in opdracht van het Duitse ministerie van binnenlandse zaken.

NIS2-sancties zijn niet mals

In hetzelfde onderzoek (kopje ‘Supervision and Sanction’) concludeert men verder dat Europa geen grapjes maakt als het gaat om boetes: maximaal 2% van de wereldwijde omzet (met een maximum van €10 miljoen). Een bom geld, waarna het echte werk nog moet beginnen: onder enorme tijdsdruk alsnog gaan voldoen aan NIS2, want die verplichting koop je met het betalen van een boete niet af.

Welke autoriteit in Nederland verantwoordelijk wordt gemaakt voor handhaving van NIS2 is nog onbekend, maar het is inmiddels wel duidelijk dat het de EU menens is als het om cyber security gaat. Waar je rondom de AVG nog wegkomt met gewoon goed je best doen en je aan de meest basale regeltjes houden, zul je na de implementatie van NIS2 je cyber security eenvoudigweg echt op orde moeten hebben.

In mei accordeerde het Europese parlement de nieuwe NIS2-richtlijn en bepaalde het dat de grootte van een bedrijf niet uitmaakt bij de vraag of een bedrijf onder de wetgeving gaat vallen. Hoe bepaal je dan wel of jouw bedrijf straks onder NIS2 valt? Zoek de volgende drie zaken uit om te bepalen of jouw bedrijf valt onder NIS2.

1. Vallen je bedrijfsactiviteiten onder ‘essentiële activiteiten’?

Welke bedrijfsactiviteiten zijn ‘essentieel’? De Europese commissie verstaat daar in het kader van NIS2 iets anders onder dan ons eigen kabinet tijdens de Corona-lockdowns. Voor NIS2 valt de definitie ‘essentiële activiteiten’ uiteen in acht sleutelsectoren: de transportsector, gezondheidszorg, bankensector, financiële markten, digitale infrastructuur, drinkwatervoorziening, rioolwaterafvoer en energievoorziening. De grootte van de onderneming maakt niet meer uit. Dat betekent voor kleine koeriersdiensten, lokale softwarebedrijven, datacenters en logistieke partijen dat ze allemaal te maken zullen krijgen met NIS2.

De werkingssfeer van NIS2 is dus ingrijpend en zal veel bedrijven treffen die voorheen nooit met NIS te maken hadden, zo concludeert het Nederlands Genootschap van Bedrijfsjuristen.

2. Doe je zaken met toeleveranciers of ketenpartners met essentiële activiteiten?

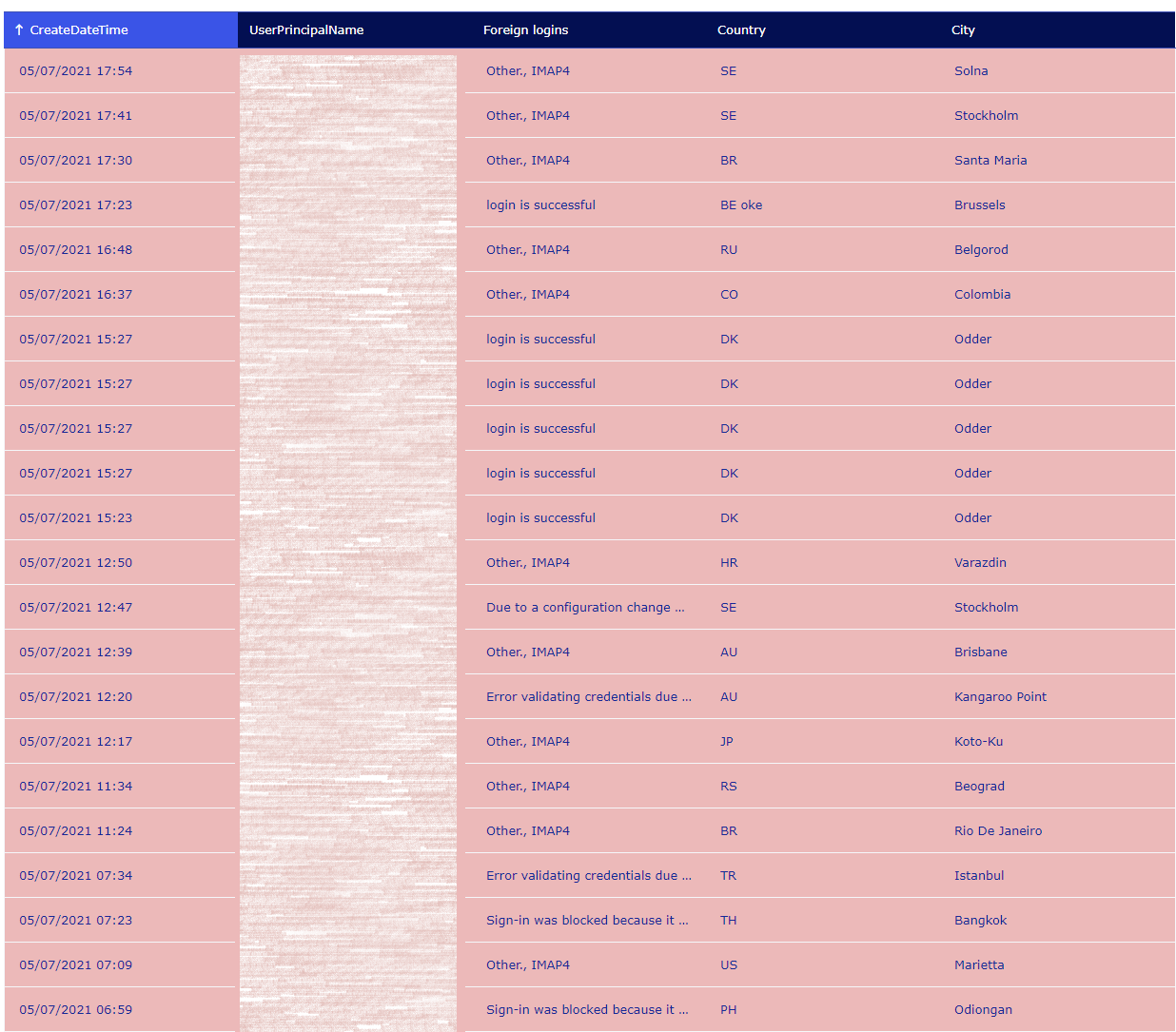

NIS2 richt zich op de gehele toevoerketen. Dat is ook niet zo gek, want 97% van de cyber security-problemen die bedrijven in 2021 ondervonden, waren afkomstig van lekken bij andere bedrijven. Ook bedrijven die zelf geen activiteiten ontplooien die zijn gedefinieerd als essentieel, maar wel zaken doen met partijen die dat doen, vallen nu onder de nieuwe richtlijn.

Het wordt daarom voor ondernemingen van belang om in kaart te brengen of ketenpartners wellicht wel in het bakje ‘essentiële activiteiten’ vallen. Eenvoudig gezegd: lever je software aan partijen als KPN of PostNL? Doe je zaken met een logistieke partner die ook medische apparatuur verscheept? Lever je hardware aan een kleine energieleverancier? In al die gevallen moet je in de nabije toekomst compliant zijn met NIS2.

3. Worden die essentiële activiteiten ergens in de Europese Unie ontplooid?

NIS2 kijkt niet naar waar een bedrijf is gevestigd, maar naar waar het zijn activiteiten uitvoert. In juridisch vakjargon heet dat extraterritoriale werking. Ieder bedrijf dat ergens in de Europese Unie diensten aanbiedt en onder het kopje ‘essentiële activiteiten’ valt, zal zich dus naar de nieuwe richtlijn moeten schikken. Dat heeft tot gevolg dat als je zaken doet met een niet-Europese partij, je niet achterover kunt leunen, maar alsnog moet controleren of die partij wellicht wel in de Europese Unie essentiële activiteiten uitvoert.

NIS2 van toepassing? Dit moet je regelen

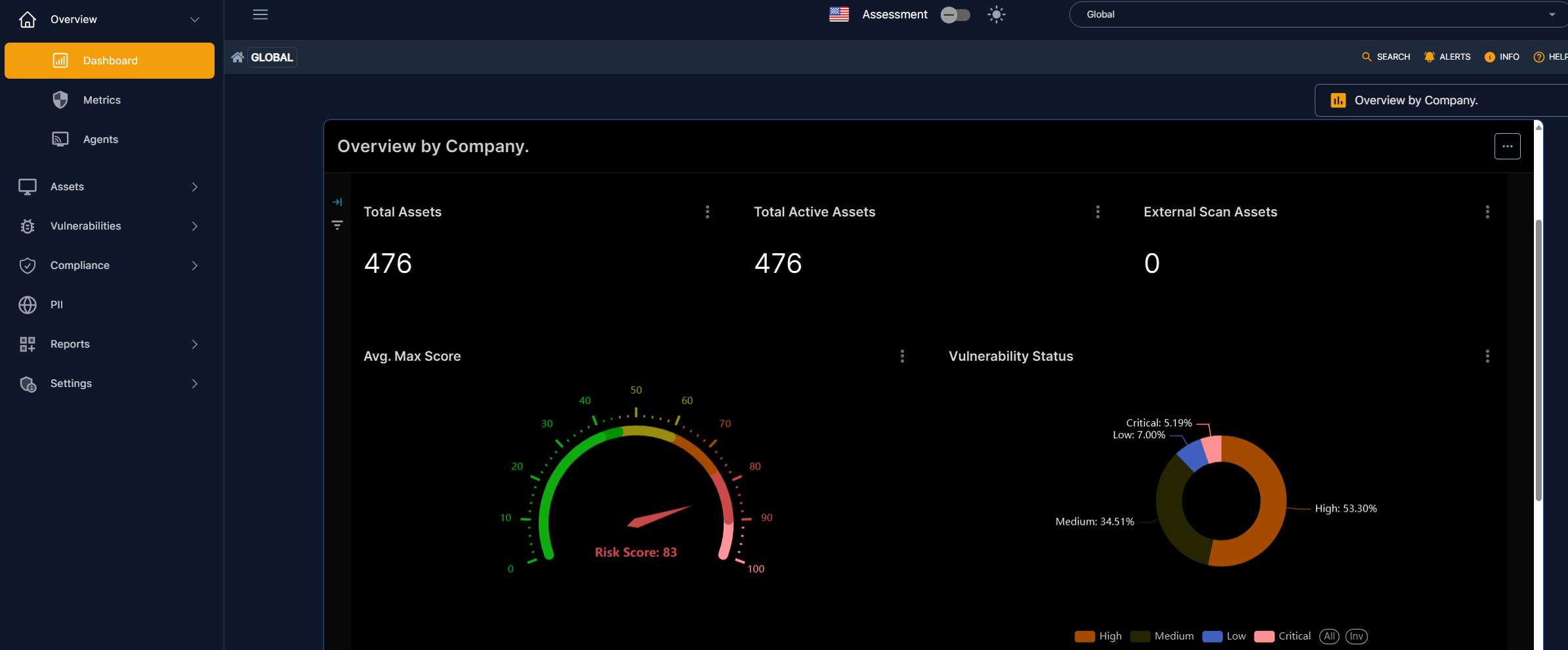

Bedrijven die hun cyber security al professioneel op orde hebben, hoeven onder NIS2 geen enorme koerswijziging door te voeren. Maar denk daarbij niet dat je klaar bent met de wel erg summiere adviezen die de Kamer van Koophandel Nederlandse bedrijven momenteel biedt. Kijk liever naar wat het Nederlands Cyber Security Centrum (NCSC) aan adviezen geeft in zijn Handreiking Cybersecuritymaatregelen. Daarin staan de volgende basismaatregelen rondom cyber security:

- Installeer software-updates zodra ze worden aangeboden;

- Zorg ervoor dat elke applicatie en elk systeem voldoende loginformatie genereert;

- Pas multifactorauthenticatie (2FA) toe waar nodig;

- Bepaal op basis van functies en rollen wie toegang heeft tot data en diensten, bijvoorbeeld door Role Based Access Control (RBAC) in te richten;

- Segmenteer netwerken, zodat het totale bedrijfsnetwerk uit verschillende zones bestaat die niet zomaar gelijktijdig kunnen worden platgelegd;

- Controleer welke apparaten en diensten bereikbaar zijn vanaf het internet en bescherm deze met een firewall, anti-malware en virusscanner;

- Versleutel opslagmedia zoals USB-sticks, externe harde schijven en bedrijfstelefoons met gevoelige bedrijfsinformatie;

- Maak regelmatig back-ups van systemen en test deze ook.

Het zijn exact dit soort veiligheidsmaatregelen die bij ondernemingen tot het standaard arsenaal moeten behoren zodra NIS2 eenmaal van kracht wordt. Onderzoek onder 6.000 bedrijven in Europa en Noord-Amerika door verzekeraar Hiscox heeft echter duidelijk gemaakt dat dat nog lang niet het geval is. Het is dan ook geen verrassing dat het NCSC al langer vindt dat veel bedrijven, ook in Nederland, nu eens serieus aan de slag moeten met cybersecurity.

Breng je ‘cyber security’ op orde en draag bij aan een veiligere maatschappij

NIS2 voert de druk richting bedrijven in heel Europa behoorlijk op om een echte cyber security-inhaalslag te maken. En natuurlijk zul je als bedrijf eenvoudigweg aan de richtlijn moeten voldoen om boetes te voorkomen. Maar die boetes moeten we uiteindelijk wel zien als een laatste dwangmiddel.

Cyber security is namelijk niet iets voor die ene IT’er of voor een kleine, tijdelijke taskforce: het is van doorlopend levensbelang voor bedrijfscontinuïteit. Na een datalek – dat je verplicht moet melden – of een gijzelsoftwareaanval duurt het immers lang voordat je imagoschade weer enigszins ongedaan gemaakt is, als je bedrijf er al bovenop komt (wat echt niet altijd lukt). En dan is er nog het maatschappelijk belang: NIS2 heeft niet voor niets impact op zoveel verschillende bedrijven en instanties. De digitale veiligheid van onze maatschappij hangt af van het cyber security-niveau van al die afzonderlijke bedrijven. De zwakste schakel bepaalt dan hoe sterk de ketting is.

Neem cyber security daarom serieus, verdiep je in de wetgeving die komen gaat en zorg dat je nu al de inhaalslag maakt die Europa met de introductie van NIS2 wil ontketenen. Dat is in alle gevallen verstandiger dan afwachten tot de wettelijke verplichtingen daadwerkelijk van kracht worden en je gedwongen wordt alles op orde te hebben.

Over de auteur: Martijn Kroese is Communicatiespecialist en oprichter van Kroese Tekst & Taal.

bron: https://www.emerce.nl/achtergrond/de-nieuwe-europese-cyber-security-richtlijn-is-niet-mals-mkb-bereid-je-voor